Es ist ein leidiges Thema: IT-Sicherheit. Der Gedanke an Angriffe auf das eigene Betriebssystem und sensible Daten ist äußerst unangenehm. Da bevorzugt es manch einer, sich mit den unerwünschten Szenarien gar nicht erst zu beschäftigen und schlicht auf das Beste zu hoffen. Keine gute Idee, denn die aktuellen Zahlen zeigen, dass der Schutz der eigenen Daten und Systeme immens wichtig ist. Dank IT Managed Services ist das auch gar keine unüberwindbare Aufgabe, sondern ein To Do, was sich leicht erledigen lässt – versprochen!

Insbesondere Logistikunternehmen stehen häufig im Fokus, wenn es um Bedrohungen durch Hackerangriffe geht, denn gelingt eine Attacke, sind die Auswirkungen häufig an zahlreichen Orten weltweit zu spüren, und es entstehen Schäden in Milliardenhöhe. Allein in der zweiten Jahreshälfte 2021 waren 27 Angriffe auf Unternehmen im Bereich Transport und Logistik erfolgreich, drei davon passierten in Deutschland. Hierbei handelte es sich nicht um Unternehmen, die blauäugig durch die digitale Welt gewandelt sind und sich mit ihrer IT-Sicherheit gar nicht auseinandergesetzt haben, nein: Trotz ergriffener Schutzmaßnahmen konnte ein Bruchteil der versuchten Angriffe Erfolg verzeichnen und brachte die betroffenen Firmen stark in die Bredouille, denn die Angriffsmethoden werden immer perfider. Diese Einführung soll jedoch nicht der Schwarzmalerei dienen, sondern die Bedeutung von Firewall Managed Services unterstreichen und zeigen, inwiefern sie einen großen Beitrag zu verbessertem Schutz und stets aktuellen Sicherheitssystemen leisten – die Erklärung folgt sofort.

„Sehr geehrter Herr Mayer. Eins Ihrer Passwörter ist entschlüsselt worden. Damit Ihre Datensicherheit wiederhergestellt werden kann, müssen Sie umgehend handeln. Klicken Sie hier, um Einblick in die Liste veröffentlichter Daten zu erhalten“. So oder so ähnlich könnte eine Phishing-Mail aussehen. Längst vergangen sind die Tage der Rechtschreib- und Grammatikfehler, komischer Umlaute oder dubioser Absender, anhand derer sich eine unechte Mail leicht identifizieren ließ. In der heutigen Zeit werden virtuelle Angriffe immer ausgefeilter und lassen sich nicht immer ohne Weiteres erkennen. Nach wie vor stellen User und Userinnen deshalb die leichteste Eintrittskarte ins System dar: Nur einmal falsch geklickt oder sich mit einem nur scheinbar echten WLAN-Hotspot verbunden, und einen fadenscheinigen Anhang später werden Hackern Tür und Tor ins System geöffnet. Oberste Priorität hat daher die regelmäßige Schulung und Sensibilisierung der Mitarbeiter, damit das Angriffsrisiko so gering wie möglich gehalten werden kann. Hilfreich ist diesbezüglich ein Blick in die „10 Tipps, um die IT-Sicherheit zu erhöhen“.

Das Internet ist für uns alle schon längst kein Neuland mehr – mit ihm ist allerdings ebenfalls die gesamte Branche der IT-Sicherheit stetig weitergewachsen. Die Aufgabe, die firmeneigene Firewall zu aktualisieren oder neue Möglichkeiten der Datensicherung auszuloten, kann schnell überwältigend werden, schließlich gibt es nach oben hin kaum eine Grenze. Wo also anfangen?

Das ganze Alphabet der IT-Sicherheit muss sicherlich nicht abgehandelt werden, es reicht, wenn man zunächst mit den wichtigsten Faktoren beginnt – wenn die Basis einmal gelegt ist, besteht die Option, den Schutz stetig weiter aufzubauen, schließlich immer. Das absolute Minimum ist hierbei eine vernünftige Firewall mit Antivirenschutz. Eine Trennung der einzelnen Systeme, damit im Fall der Fälle nicht direkt alle Systeme vom Angriff betroffen sind, Sandboxing-Module, Spamfiltering oder gesteuerte Antivirus-Lösungen stellen dann nachfolgende Stufen auf der Leiter der IT-Sicherheit in der Logistik dar. Es lohnt sich in jedem Falle, Experten mit der firmeneigenen Cybersicherheit zu beauftragen.

Ist der Anfang gemacht, sind folgende Schritte als Nächstes einzuleiten: Mit der Wahl eines Managed Service Providers ist die gröbste Arbeit schon getan – denn ab jetzt kümmern sich Profis um Ihre Datensicherheit, damit Sie und Ihre Mitarbeiter sich voll und ganz auf Ihre Kernaufgaben konzentrieren können. Während eines Workshops erfolgt dann anhand einer Bewertungsmatrix die Analyse der Ist-Situation, damit die passenden Optionen für die jeweiligen Anforderungen gefunden werden können. Ob Sie das Heft gerne weitestgehend selbst in der Hand halten oder die Firewall inklusive Aufbaumodule lieber komplett in externer Obhut geben, obliegt Ihrer persönlichen Entscheidung. Sollten Unternehmen und IT-Sicherheit einmal zu weit auseinanderdriften, können jederzeit Module aufgestockt oder das Modell gewechselt werden.

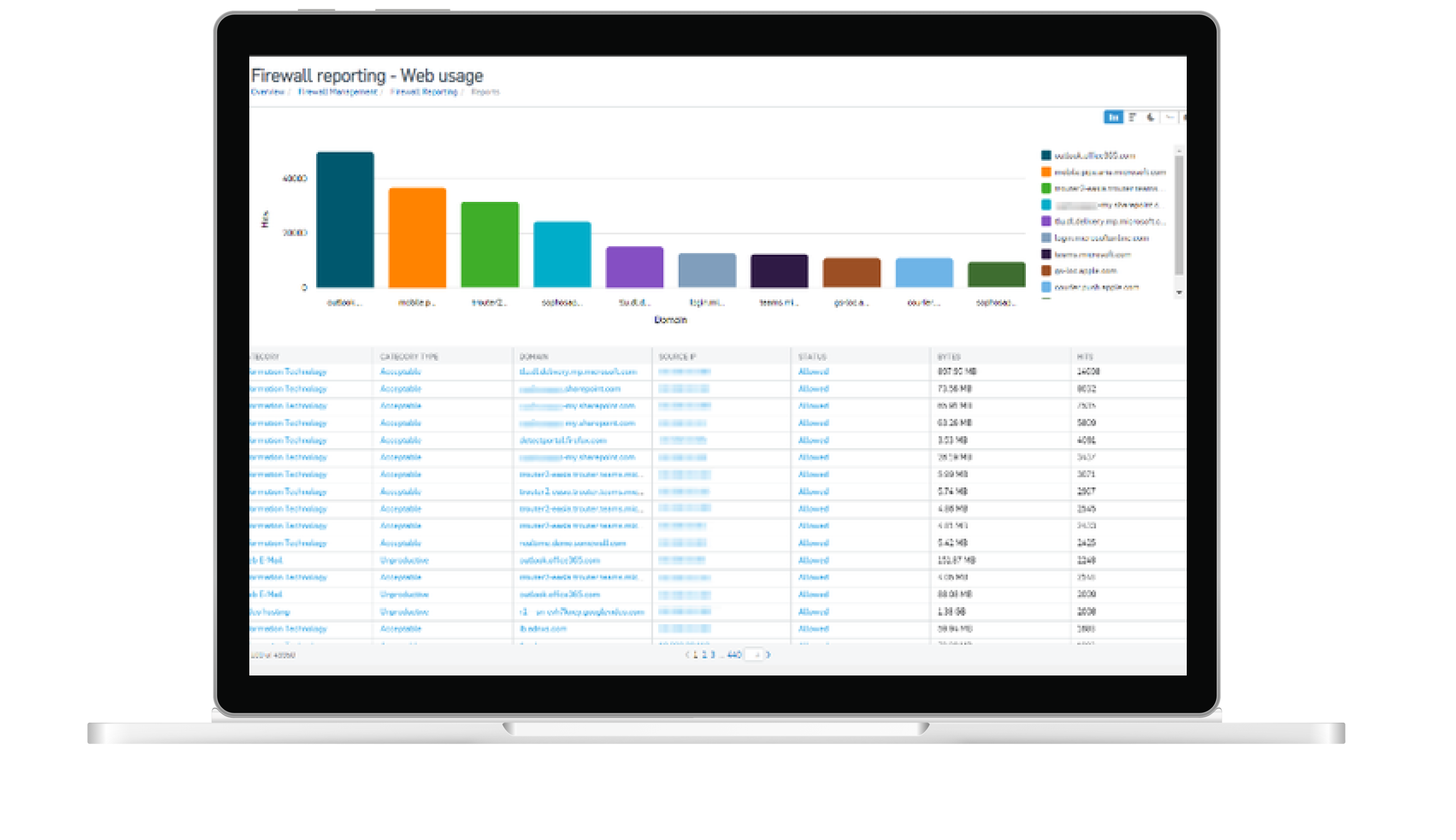

Ein Managed Service Provider arbeitet mit einer Monitoring-Plattform, um Ihr Unternehmen zu sichern.

Möchte ich all meine Daten und Systeme in eine Cloud auslagern? Führt der Weg eher in ein Rechenzentrum, in dem die Daten gelagert werden, oder wird eine Vor-Ort-Lösung in lokaler Umgebung bevorzugt? Damit für jedes Unternehmen die passende Lösung gefunden werden kann, hier eine kurze Zusammenfassung der drei gängigsten Kategorien, zwischen denen sich natürlich auch Hybridlösungen finden lassen:

- Cloud

Einer DER Begriffe des digitalen Zeitalters ist die Cloud – fast jeder kennt sie und nutzt die Datenwolke in irgendeiner Form. Insbesondere im beruflichen Kontext hat diese Datenlösung viel zu bieten, sie ist gewissermaßen das „Rundum-sorglos-Paket“. Die Cloud ist wie ein Werkzeugkasten, an dem man sich bedienen kann. Die einzelnen Module können bei Bedarf verwendet werden; sie lassen sich jedoch – ähnlich einem gekauften Werkzeug – nicht individuell anpassen. Der Kostenfaktor sinkt für Kunden hierdurch. Die Kehrseite der Medaille ist allerdings sicherlich, dass durch die Anbieter der Cloud gewisse Optionen bereits festgelegt werden, sodass der Gestaltungsfreiraum, beispielsweise beim Aufbau eines Spam-Filters für Ihre Mailprogramme, eingeschränkt ist. Wer jedoch absolute Datensicherheit bei möglichst geringer Selbstbeteiligung wünscht, für den ist diese Option optimal geeignet.

- Rechenzentrum

Die Gestaltungsfreiheit ist bei dieser Option höher als bei der Cloud. Nutzen Sie die Dienste eines Rechenzentrums, indem dort Ihre Datenserver liegen, dann profitieren Sie als Unternehmen von der Firewall und weiteren Schutzmechanismen, die als virtuelle Eingangstür des Rechenzentrums den Zugang zu sämtlichen Daten direkt blockiert. Sie haben dennoch jederzeit die volle Entscheidungsmacht, was beispielsweise Art und Funktionsweise eines Spamfilters oder weiterer Schutzmodule angeht.

- Vor-Ort-Lösung

Der minimale Sicherheitsstandard ist bei den beiden vorherigen Lösungen automatisch höher als bei der flexiblen Vor-Ort-Lösung, da hier das Motto „Alles kann, nichts muss“ lautet. Selbstverständlich gibt es dringende Empfehlungen bezüglich der Komponenten, die für den Basisschutz erforderlich sind, doch auch ein langsames Herantasten an verschiedene Schutzniveaus ist möglich. Insbesondere für kleinere Unternehmen, für die eine Cloud-Lösung zu kostspielig wäre, lohnt sich diese Option, bei der die Daten bei Ihnen im Unternehmen verbleiben und dort bestmöglich gesichert werden.

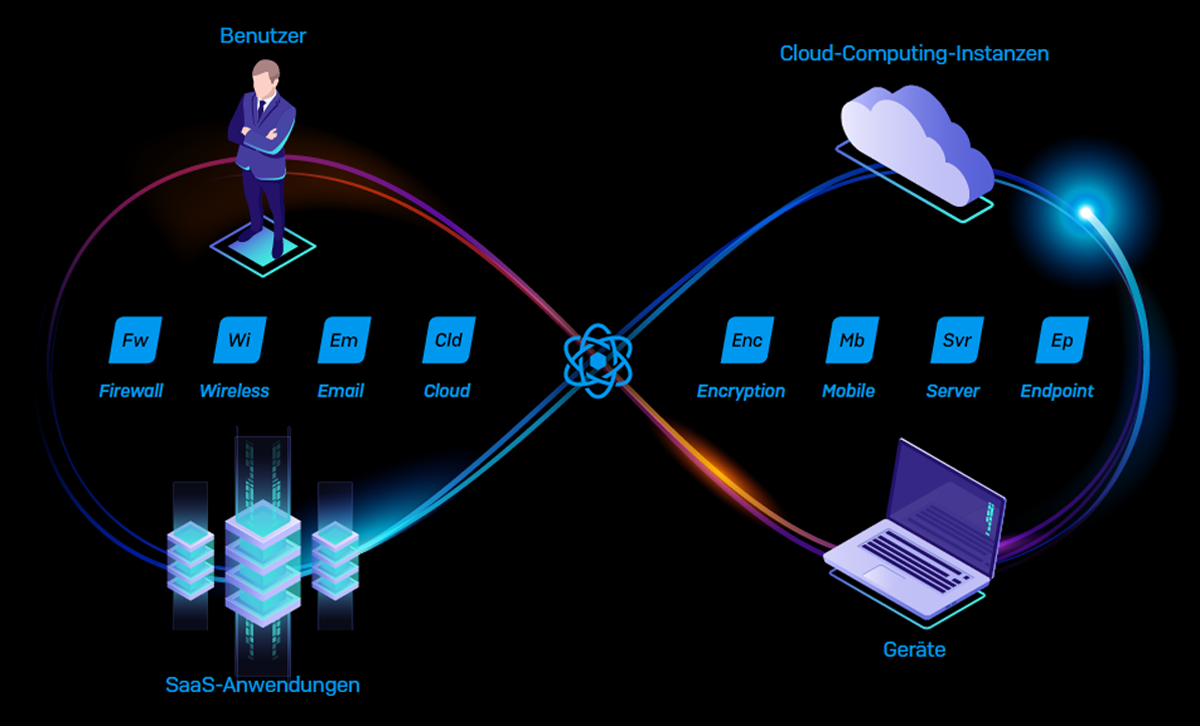

Effektive Sicherheitslösungen bieten einen umfassenden Next-Gen-Schutz.

Deutlich erhöht wird das allgemeine Schutzniveau der digitalen Infrastruktur durch den Einsatz der aktuellsten Firewall-Technologie. Die Next-Generation Firewall, die durch den Managed Service Provider sowohl bei der Cloud-Lösung als auch im Rechenzentrum oder in lokaler Umgebung eingesetzt wird, wird höchsten Sicherheitsstandards gerecht und gilt als „state of the art“, also zurzeit das Beste vom Besten. Sie läutet die dritte Generation der Firewall-Technologie ein und entdeckt und blockiert selbst die raffiniertesten Angriffe, indem sie auf den Ebenen der Anwendungen, Ports und Protokolle Sicherheitsrichtlinien durchsetzt. Dank der detaillierten Datenanalyse wird schadhafte Software auch dann erkannt, wenn der Traffic zunächst harmlos erscheint. Schutzmechanismen wie Sandboxing, HTTPs-Inspection, Intrusion Detection System (IDS) bzw. Intrusion Prevention System (IPS) und Deep Packet Inspection (DPI) machen das möglich.

Zwischen 4.000 und 5.000 Cyberangriffe auf die Systeme der Kunden verzeichnet ein Rechenzentrum durchschnittlich am Tag. Man kann sich also leicht vorstellen, was ohne den zusätzlichen Schutz vor dem digitalen Haupteingang passieren würde. Für den seltenen Fall, dass trotz hoher Sicherheitsstandards ein Angriff glückt und sich beispielsweise ein Verschlüsselungstrojaner Zugriff auf die Unternehmensdaten verschafft, gibt es dank des IT Managed Service Providers Notfallszenarien, die sofort greifen.

Zunächst geht die IT-Forensik auf die Spurensuche: Von wo kommt der Angriff? Welche Systeme sind betroffen? Welche Angriffsmethode wurde genutzt? Das Horrorszenario schlechthin, in dem die Hacker mittels Ransomware Daten auf den firmeneigenen Servern verschlüsseln und in der Folge Lösegeld erpressen, soll unter allen Umständen vermieden werden; mitunter kann die Lösung eine Abkopplung vom Netz sein. Denn Verschlüsselungstrojaner suchen mittlerweile häufig auch nach Backup-Systemen, weil bekannt ist, dass sie dort noch viel größeren Schaden anrichten können. Eine Trennung der Systeme ist dementsprechend wichtig: Der betroffene Bereich des Systems wird isoliert, damit die Ransomware nicht auf weitere Bereiche der digitalen Unternehmensstruktur zugreifen kann – so werden beispielsweise die Operativsysteme geschützt. Die schnellstmögliche Wiederherstellung eines Backups wird in die Wege geleitet, wobei es sich je nach Anforderung des Unternehmens um eine sogenannte Instant Recovery (innerhalb einer Minute kann das Backup betriebsbereit gemacht werden) oder einen etwas langwierigeren Prozess handeln kann.

In der Cloud sowie im Rechenzentrum werden für diese Notfallszenarien Pläne und Vorgehensweisen von den IT-Dienstleistern festgelegt, die beim „Bau“ des Moduls entscheiden, welche Lösung die beste ist. Hat man sich für die flexiblere Vor-Ort-Lösung entschieden, dann besteht hier wieder mehr Entscheidungsfreiheit, sodass das Notfallszenario selbst entwickelt und frei gestaltet werden kann. Prioritäten lassen sich so leicht setzen.

Wenn es im wahrsten Sinne des Wortes einmal brenzlig werden sollte und ein Feuer ausbricht, ist das nicht nur eine Gefahr für die Immobilien, sondern insbesondere für die Hardware inklusive sensibler Daten. Auch aus diesem Grund ist es also sinnvoll, Backups an verschiedenen Orten zu sichern und regelmäßig auf ihre Funktionstüchtigkeit hin zu überprüfen, um keine böse Überraschung zu erleben.